Un VPN renforce votre sécurité en ligne au quotidien

Les chiffres explosent : les vols de données ne cessent de grimper,…

Messagerie ac Grenoble en déplacement : garder l’accès sécurisé partout

L'authentification à la messagerie académique de Grenoble impose l'utilisation d'identifiants uniques, même…

Retrouver code d’authentification Google : astuces pratiques et simples

Les utilisateurs de Google sont nombreux à se retrouver face à une…

SafeSearch for Google : les erreurs fréquentes qui empêchent son bon fonctionnement

Un paramètre minuscule dans le fichier robots.txt et voilà que des pages…

Stockage de mots de passe : Est-il sécurisé dans Google ? Les bonnes pratiques à adopter

Un mot de passe griffonné sur un Post-it, vestige d’une époque révolue ?…

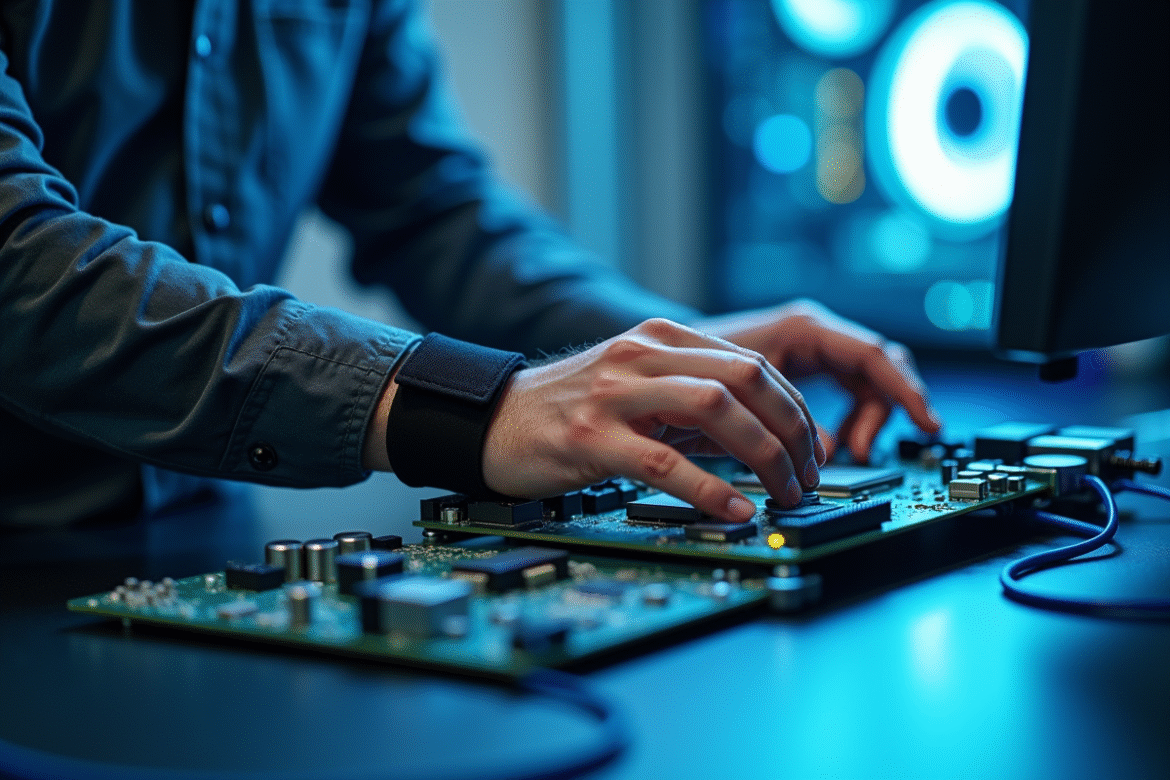

Protection ESD : fonctionnement et avantages de la mise à la terre

Un courant de seulement 100 volts suffit à endommager irrémédiablement un composant…

Comment localiser une personne via son réseau social ou numéro de téléphone

Dans l'ère numérique actuelle, la localisation d'une personne par son réseau social…

Cacher SSID wifi : pourquoi et comment sécuriser son réseau ?

Un chiffre brut : près de 30% des réseaux Wi-Fi domestiques en…

Antivirus Windows 11 : Nom, Fonctionnement et Meilleurs Choix en 2025

Windows 11 a redéfini l'expérience utilisateur depuis son lancement, offrant une interface…

Les tables Rainbow, le pire cauchemar de votre mot de passe

Même si vous pensez que les tables Rainbow sont des meubles aux…

Protéger vos biens numériques : l’avenir du stockage sécurisé passe par le coffre-fort numérique

À mesure que la vie quotidienne devient de plus en plus connectée,…

Phishing : quelle technique utiliser pour se protéger des fraudes en ligne ?

Un courriel affichant l'adresse exacte d'une entreprise de confiance n'indique pas toujours…

Mesures de protection du logiciel informatique : tout savoir pour sécuriser vos données

Même les logiciels bénéficiant de mises à jour régulières restent vulnérables face…

Diffuser ou désactiver le SSID WiFi : avantages et astuces pratiques à connaître

Masquer le nom du réseau Wi-Fi ne garantit pas une sécurité totale…

Protéger efficacement son compte webmail à Versailles avec ces conseils clés

À Versailles, la sécurité des comptes webmail n'a rien d'anecdotique. Face à…

Le réseau privé VPN MPLS, l’atout sécurité des entreprises

Un simple clic, et tout s'accélère : factures, contrats, plans stratégiques, tout…

Sauvegarde informatique : quel type choisir pour sécuriser et optimiser ses données ?

Aucune méthode de sauvegarde n'élimine totalement le risque de perte de données.…

Stockage des données personnelles : où sont-elles conservées ?

Un fichier client peut disparaître au bout de trois ans d'inactivité, mais…

Comment se protéger des mails phishing : astuces efficaces pour sécuriser sa boîte mail

Un courriel frauduleux peut contourner les filtres automatiques et s'afficher dans une…

Comment renforcer la sécurité de vos données au quotidien

Personne n'a jamais fait fortune en laissant ses secrets traîner sur un…

Sécurité Wi-Fi : Comment modifier le type de sécurité sans difficulté ?

Changer le protocole de sécurité d'un réseau Wi-Fi peut interrompre la connexion…

Pirates informatiques : Mesures de sécurité des entreprises face aux cyberattaques

Un seul employé mal informé suffit parfois à compromettre la sécurité d'une…

Sécurité système : quel type choisir pour une protection efficace ?

Un détecteur de mouvement ne repère pas toujours un intrus immobile. Certains…

Sécuriser sa messagerie de l’académie de Caen : conseils et bonnes pratiques

Les enseignants et administratifs de l'académie de Caen doivent redoubler de vigilance…

Comment changer votre mot de passe Wi-Fi

Changer votre mot de passe Wi-Fi n'est pas quelque chose que vous…

Gestionnaire de mots de passe : pourquoi en utiliser un ?

Un mot de passe complexe ne suffit plus à garantir la sécurité…

Sécuriser votre Wi-Fi : conseils pratiques pour renforcer la protection

Un réseau Wi-Fi domestique configuré avec les identifiants d'usine reste accessible en…

Portée de test de stylo : définition, utilité et méthodes d’évaluation

Certains protocoles d’évaluation imposent une stricte répartition des réponses, là où d’autres…

Bloquer le Courrier indésirable : Astuces efficaces pour en venir à bout !

La plupart des filtres automatiques laissent passer certains messages non sollicités, malgré…

Destructeur le plus puissant : quel choisir pour la maison ?

Un destructeur de documents capable de réduire une feuille A4 en plus…

Stockage en ligne : sécurisez vos photos privées facilement !

Un selfie qui se balade sans votre consentement : fantasme paranoïaque ou…

Plan de faille : définition, utilité et exemples à connaître

Le plan de faille, souvent évoqué dans les discussions géologiques, désigne une…

Logiciel de prévention : définition, fonctionnement et avantages pour votre entreprise

Les entreprises modernes font face à des menaces numériques croissantes, rendant fondamental…

Mettre à jour Windows : bonne ou mauvaise idée ? Conseils et risques

Gérer les mises à jour de Windows peut parfois s'apparenter à un…

Activer la 2F : Pourquoi j’échoue et comment résoudre ce problème

L'authentification à deux facteurs (2F) est devenue un incontournable pour sécuriser nos…

Salaire hacker : Découvrez quel expert informatique gagne le plus !

Les experts en cybersécurité, communément appelés hackers éthiques ou pirates informatiques, occupent…

Un VPN facile à utiliser

Le VPN offre aujourd’hui plusieurs atouts à l’Internaute. Il s’agit du Virtual…

Types de facteurs d’authentification : 3 essentiels à connaître !

La sécurité numérique est devenue une priorité pour tous. Que ce soit…

Stockage secret ouvert : tout savoir sur cette méthode de conservation innovante

Les avancées technologiques transforment nos habitudes de conservation des données. Parmi ces…

Transactions en ligne sécurisées : Comment procéder en toute sécurité ?

Les transactions en ligne sont devenues monnaie courante, offrant commodité et rapidité.…

VPN : Comprendre l’essentiel pour sécuriser votre connexion en ligne

Internet est devenu un outil indispensable pour le quotidien, mais il expose…

Sécuriser connexion Wi-Fi Orange : astuces pratiques et fiables

Les connexions Wi-Fi à domicile sont devenues essentielles pour de nombreuses activités…

Google : pourquoi éviter en 2025 ? Les bonnes pratiques SEO à adopter

En 2025, les moteurs de recherche se transforment à grande vitesse, et…

Audit de sécurité informatique : importance et avantages à connaître

Les cyberattaques se multiplient à un rythme alarmant, menaçant les données sensibles…

Protéger un ordinateur contre les logiciels malveillants : astuces et conseils efficaces

Les logiciels malveillants, tels que les virus, les chevaux de Troie et…

Protégez-vous en ligne grâce à ces 4 conseils

Dans le monde numérique moderne, la sécurité en ligne est plus importante…

Sécuriser son compte IntraParis : astuces et recommandations

Avec la montée en flèche des cyberattaques, pensez à bien protéger ses…

Vol de comptes fast-food : techniques de hackers pour points de fidélité

Dans le domaine de la cybercriminalité, une tendance émergente capte l'attention :…

Les accessoires indispensables pour compléter sa blouse chimie femme

La blouse de chimie pour femme, bien plus qu'un simple vêtement, est…

Cybersécurité : quelles sont les principales failles qui guettent les entreprises ?

La cybersécurité s’impose de nos jours comme une préoccupation majeure pour les…