En avril, Xudong Zheng, un passionné de sécurité basé à New York, a trouvé un défaut dans certains navigateurs modernes dans la façon dont ils traitent les noms de domaine. Alors que Chrome, Firefox, et Opera ont déjà des mesures de sécurité en place pour indiquer aux utilisateurs qu’ils pourraient visiter une destination qu’ils pensaient être légitime, à cette époque ces navigateurs n’ont pas marquer un faux nom de domaine qui utilisait tous les caractères Latins ressemblant à une autre langue étrangère. Zheng l’a démontré lorsqu’il a créé et enregistré une page de validation de concept (PoC) pour le domaine, аррре.com, qui a été écrite en caractères cyrilliques purs.

Plan de l'article

Qu’ est-ce qu’une attaque homogène ?

Une attaque par homographe est une méthode de tromperie dans laquelle un acteur de menace tire parti des similitudes des scripts de caractères pour créer et enregistrer des domaines faux de ceux existants pour tromper les utilisateurs et les attirer à visiter. Cette attaque a quelques alias connus : attaque homoglyphe, usurpation de script et usurpation de nom de domaine d’homographe. Caractérages, c’est-à-dire lettres et les nombres, qui ressemblent sont appelés homoglyphes ou homographes, d’où le nom de l’attaque. On peut citer par exemple la lettre minuscule latine O (U 006F) et le chiffre zéro (U 0030). Hypothétiquement, on pourrait enregistrer bl00mberg.com ou g00gle.com et s’en sortir. Mais à notre époque, de tels échanges de caractères simples pourraient être facilement détectés.

A découvrir également : Cinq applications Android pratiques à l'extérieur du Play Store

Dans une attaque d’homographe de nom de domaine internationalisé (IDN), un acteur de menace crée et enregistre un ou plusieurs faux domaines en utilisant au moins un caractère ressemblant d’une langue différente. Encore une fois, hypothétiquement, on pourrait enregistrer gοοgle.com, mais pas avant d’échanger la lettre minuscule latine O (U 006F) par la lettre minuscule grecque Omicron (U 03BF).

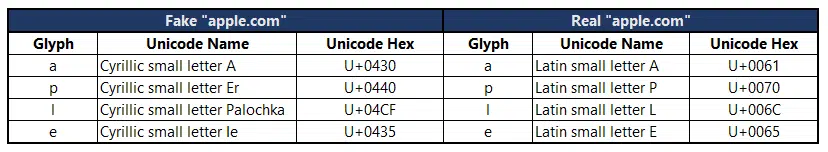

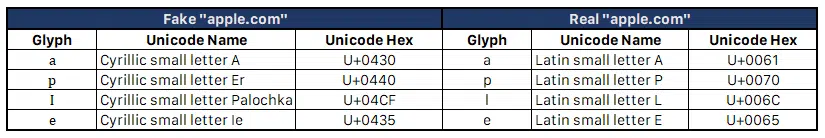

Le PoC de Zheng est un autre exemple d’attaque d’homographe IDN, donc listons chaque personnage qu’il a utilisé pour illustrer comment cette attaque particulière peut être très efficace et dangereuse si elle est utilisée dans la nature. Fait intéressant, la police de caractères de choix d’un système d’exploitation pourrait il est facile ou difficile pour les utilisateurs de distinguer visuellement les caractères non latins des caractères latins.

A découvrir également : Prix imprimante 3D : avantages et inconvénients des imprimantes 3D bon marché

Tableau 1 : Nous avons utilisé Segoe UI, la police de caractères à l’échelle du système de Microsoft, ici.

À l’œil humain, ces glyphes cyrilliques peuvent facilement être confondus avec leurs homologues latins. Cependant, les ordinateurs lisent ces confusables différemment, comme nous pouvons le voir à partir des différents codes hexadécimaux qui leur sont assignés.

Tableau 2 : Nous avons utilisé San Francisco, la police de caractères d’Apple à l’échelle du système, ici. Il est intéressant de noter que OSX distingue la lettre minuscule cyrillique Palochka de la lettre minuscule latine L ; cependant, elle ne peut pas montrer la différence entre la lettre minuscule latine L avec la lettre majuscule latine I, selon le texte « lettre minuscule cyrillique Ie ».

Selon ce rapport de bogue, il semble que même la police à l’échelle du système pour Linux ne distingue pas non plus les caractères confusables.

L’ utilisation de Les glyphes entièrement cyrilliques, ou tout autre caractère non-latin pour ce sujet, pour les noms de domaine n’est pas le problème. IDN a permis aux internautes du monde entier de créer et d’accéder à des domaines en utilisant leurs scripts de langue maternelle. Le problème est quand ces glyphes sont utilisés à mauvais escient pour tromper les internautes.

Est-ce une nouvelle forme de menace en ligne ?

Les attaques d’homographes sont là depuis des années. Pour autant que nous sachions, le PoC de Zhang a été le premier du genre à faire les gros titres et à susciser une conversation entre les internautes.

Voici d’autres exemples de domaines homographiés et comment ils ont été utilisés :

- Pour sensibiliser le public, un consultant en sécurité a mis en évidence l’idée fausse courante selon laquelle parfois une lettre majuscule latine I (U 0049) ressemble à une lettre minuscule latine L (U 006C) en enregistrant un faux site Web de Lloyds Bank et en y ajoutant un certificat SSL pour le rendre aussi légitime que le vrai.

- Un chercheur en sécurité de NTT Security a partagé son expérience sur un ami de son qui a reçu plusieurs spam Google Analytics contenant le domaine, secretooglecom. Le « » il n’y avait pas la lettre majuscule latine G (U 0047) mais une lettre latine petite majuscule G (U 0262).

- Un chercheur en sécurité de NewSky Security a trouvé un site Web Adobe emprunté pour servir le logiciel malveillant Betabot, prétendant être un fichier d’installation Adobe Flash Player. L’acteur de menace a utilisé la lettre minuscule latine B avec point ci-dessous (U 1E05) pour remplacer la lettre minuscule latine B (U 0062) dans « adobe.com ».

En quoi est-ce différent du typosquatting ?

Bien que le typosquatting utilise également des astuces visuelles pour tromper les utilisateurs, il repose fortement sur une erreur de saisie d’une URL dans la barre d’adresse, d’où la « faute de frappe » dans son nom.

Toutes les attaques d’homographe sont-elles seulement des attaques d’hameçonnage ?

Pas nécessairement. Bien que les attaques d’homographe impliquent généralement du phishing, les acteurs de menaces pourraient créer des sites Web faux mais crédibles pour d’autres à des fins frauduleuses ou à introduire des logiciels malveillants sur les systèmes utilisateurs, comme c’est le cas du site Web Adobe faux que nous avons mentionné précédemment.

Dans ce rapport approfondi sur les attaques d’homographe IDN, nos amis de Symantec ont noté que plusieurs domaines homogènes qu’ils ont trouvés faisaient partie d’un réseau malversant, hébergeant des kits d’exploitation et des applications mobiles malveillantes, ou générés par des botnets.

Comment pouvons-nous nous protéger des attaques homogènes ?

Des outils de navigation ont été créés, tels que Punycode Alert et Quero Toolbar, pour aider les utilisateurs à les alerter des attaques potentielles des homographes. Les utilisateurs ont la discrétion de les adopter aux côtés des mécanismes de sécurité intégrés dans les navigateurs d’aujourd’hui. Cependant, aucun outil ne peut remplacer la vigilance lors de la navigation en ligne et une hygiène de cybersécurité solide. Cela comprend :

- Mise à jour régulière de votre navigateur (Ils peuvent être votre première ligne de défense contre les attaques homogènes)

- Confirmer que le site légitime sur lequel vous êtes est doté d’un EVC

- Évitez de cliquer sur des liens provenant de courriels, de messages de chat et d’autres contenus accessibles au public, en particulier des sites de médias sociaux, sans vous assurer que le lien visible est effectivement la véritable destination.

Rappelez-vous : les yeux ouverts.

Restez en sécurité !

Lecture (s) supplémentaire (s) :

- Déclaration de l’ICANN sur les attaques d’homographe IDN et demande de commentaires publics

- Considérations et mécanismes de sécurité Unicode

- L’ attaque homogène par Evgeniy Gabrilovitch et AlexGontMakher

Ressource :

- Punycoder